Cryptographie quantique

La cryptographie quantique est une tentative de mise en œuvre des prédicats de la mécanique quantique afin d'assurer la confidentialité, l'intégrité et/ou la non-interception de transmissions de données.

Recherche sur Google Images :

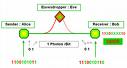

Source image : www.smartquantum.com Cette image est un résultat de recherche de Google Image. Elle est peut-être réduite par rapport à l'originale et/ou protégée par des droits d'auteur. |

Page(s) en rapport avec ce sujet :

- Le principe : coder chaque bit constituant la clé de cryptage sous la forme d'un état... Il sert à coder chaque bit d'information sur un photon unique et de ..... un réseau de fibres optiques (cryptographie quantique) est de 67 km, ... (source : admiroutes.asso)

- ... La mise en réseau de la cryptographie quantique est le fruit de quatre ans et demi de ... de l'histoire en transmettant l'état quantique d'un photon..... ce sont les clefs de sessions (en 128 bits) qui peuvent être cassées.... Le partage de clés par cryptographie quantique voit sa sécurité assise... (source : zdnet)

- S'il veut intercepter le bit échangé, il lui faut détecter le photon et par conséquent... importante d'un dispositif de cryptographie quantique est le débit de clé.... (source : dataligence)

La cryptographie quantique est une tentative de mise en œuvre des prédicats de la mécanique quantique afin d'assurer la confidentialité, l'intégrité et/ou la non-interception de transmissions de données. C'est aussi un sous-domaine de l'informatique quantique et de la cryptographie.

Introduction

La cryptographie quantique n'est pas un algorithme de chiffrement à proprement parler : elle permet simplement de mettre en œuvre un algorithme de cryptographie classique, et même ancien, qui est l'unique démontré sans failles : le masque jetable. Cet algorithme, quoique idéalement sûr, est peu utilisé car il nécessite un échange de clé de longueur aussi grande que le message à transmettre. Cet échange de clé pose des problèmes de sécurité aussi importants que la transmission du message en lui-même, ce qui limite le domaine d'applicabilité de cet algorithme.

Cependant, la cryptographie quantique autorise deux interlocuteurs de s'échanger une clé en toute sécurité ; en effet, cette méthode permet non seulement de démasquer toute tentative d'espionnage grâce aux propriétés de la mécanique quantique, mais également de diminuer la quantité d'information détenue par un éventuel espion à un niveau arbitrairement bas et ce grâce à des algorithmes classiques (privacy augmentcation). La cryptographie quantique forme par conséquent un outil précieux pour des dispositifs de cryptographie symétrique où les deux interlocuteurs doivent impérativement posséder la même clé et ce en toute confidentialité.

Mais pourquoi utiliser le dispositif de cryptographie quantique pour communiquer une clé, et non le message en lui-même ? Pour deux raisons principales :

- Les bits d'informations communiqués par les mécanismes de la cryptographie quantique ne peuvent être qu'aléatoires. Ceci ne convient pas pour un message, mais convient idéalement bien à une clé qui, dans le cas du masque jetable peut (et même doit) être aléatoire.

- Même si le mécanisme de la cryptographie quantique garantit que l'espionnage de la communication est détectée, il est envisageable que des bits d'informations entrent en possession de l'espion avant que ce dernier ne soit détecté. Ceci est intolérable pour un message, mais sans importance pour une clé aléatoire qui peut être simplement jetée en cas d'interception.

Les fondements de la cryptographie quantique ont été établis, entre autres, par les travaux de 1984 de Charles H. Bennett et Gilles Brassard. Les premières idées ont été posées par Stephen Wiesner dans les années 1960, mais, chose qu'on considère généralement étonnante, sa publication avait été rejetée.

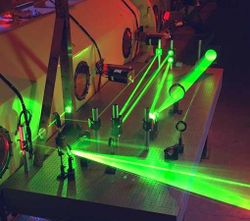

Le protocole de cryptographie quantique est entièrement fondé sur les propriétés quantiques des photons polarisés. Il est indispensable de connaître et comprendre ces propriétés pour comprendre la cryptographie quantique.

1) Un photon peut être polarisé selon un axe quelconque.

2) Un photon polarisé selon un axe d'angle'a'passant dans un filtre polarisant d'axe'b'possède une chance identique à cos² (b-a) de passer le filtre polarisant. Donc :

- si le filtre est orienté exactement dans l'axe de polarisation du photon (b = a), le photon traversera sans doute le filtre (proba = cos² (b-a) = cos² (0) = 1).

- si le filtre est orienté à 90° de l'axe de polarisation du photon (b = a+90), le photon sera sans doute arrêté par le filtre (proba = cos² (b-a) = cos² (90) = 0).

- si le filtre est orienté à 45° de l'axe de polarisation du photon (b = a+45), le photon aura une chance sur deux de passer le filtre (proba = cos² (b-a) = cos² (45) = 1/2).

3) Les propriétés ci-dessus sont toujours du domaine "classique". Les propriétés purement quantiques utilisées par la cryptographie quantique sont :

- Lorsque la probabilité de passer le filtre est ni 0 ni 1, le passage d'un photon individuel à travers le filtre est principalement imprévisible et indéterministe.

- On ne peut connaître l'axe de polarisation qu'en employant un filtre polarisant (ou d'une façon plus générale, en faisant une mesure dont le résultat est OUI ou NON). Il n'existe pas de mesure directe, donnant un angle par exemple, de l'axe de polarisation du photon.

- On ne peut connaître l'axe de polarisation d'origine du photon que si l'axe du filtre est orienté exactement à 0° ou à 90° comparé à celui du photon. Dans le cas où le filtre est transverse (45° par exemple), il n'y a principalement aucun moyen de savoir quel était l'axe de polarisation d'origine du photon.

Protocole de transmission de la clé

La clé à transmettre est une série de bits, aléatoires, prenant par conséquent comme valeur 0 ou 1.

L'émetteur de la clé code chaque bit de la clé selon un des deux modes de polarisation, aléatoirement, au choix de l'émetteur :

- mode 1 : "0" est codé par un photon d'axe de polarisation 0° et "1" par un photon de polarisation 90°.

- mode 2 : "0" est codé par un photon d'axe de polarisation 45° et "1" par un photon de polarisation 135°.

L'émetteur émet la clé bit par bit, photon par photon, en choisissant aléatoirement le mode de polarisation (mode 1 ou mode 2) à chaque photon émis. L'émetteur note pour chaque bit le mode de polarisation choisi. Chaque photon est émis à intervalle régulier.

Le récepteur possède un filtre polarisant, pouvant être orienté à volonté à 0° (mode 1) ou à 45° (mode 2). Avant l'arrivée prévue d'un photon, il positionne le filtre, aléatoirement aussi, à 0° ou à 45°. Au moment prévu de l'arrivée du photon, il note le résultat (le photon a passé le filtre, ou le photon n'a pas passé le filtre), mais aussi l'orientation choisie du filtre.

Pour chaque bit, deux cas de figures sont envisageables :

- l'émetteur et le récepteur ont choisi, par hasard, la même orientation de polarisation (même mode). Cela se produit en moyenne une fois sur deux. Dans ce cas, le photon reçu est représentatif du bit émis et peut être traduit directement en bit.

- l'émetteur et le récepteur ont choisi une orientation scindée de 45°, et dans ce cas le photon reçu est idéalement aléatoire et ne contient aucune information.

Une fois l'ensemble des bits transmis (on doit émettre au moins 2N bits pour une clé de N bits utiles), l'émetteur communique au récepteur, par un moyen conventionnel et non nécessairement fiable, le mode de polarisation utilisé pour chaque bit.

Le récepteur peut par conséquent alors connaître les bits pour lesquels l'orientation de polarisation a été la même. Il sait que ces bits sont non aléatoires. Il connaît par conséquent alors de manière certaine N bits en moyenne pour 2N bits transmis.

Jusqu'ici, ce protocole n'est qu'une manière (très compliquée) de communiquer N bits aléatoires d'un point A à un point B. Quel est l'avantage de procéder de la sorte ? L'avantage est que le récepteur peut avoir la certitude absolue que la clé, ou une partie de la clé, n'a pas été interceptée par un espion.

Cela est envisageable car, dans le cas où un récepteur choisit une mauvaise orientation pour le filtre, le photon reçu est idéalement aléatoire et ne donne aucune information sur son orientation d'origine. Un espion éventuel est obligé, lui aussi, d'employer un filtre polarisant pour connaître l'état d'orientation du photon qui code la valeur du bit. Pour passer inaperçu, il doit ré-émettre un photon, avec le même état de polarisation que le photon reçu. Mais si l'espion a choisi une mauvaise orientation du filtre pour recevoir le photon (cela arrive en moyenne une fois sur deux), il va ré-émettre un photon dans un état aléatoire. Dans le cas où il y a un espion sur la ligne, il peut par conséquent arriver le cas où le récepteur reçoit un bit différent du bit émis lorsque l'émetteur et le récepteur ont choisi le même mode de polarisation. Cela n'arrive jamais (problèmes techniques mis à part) lorsque l'état quantique du photon est préservé d'un bout à l'autre de la ligne.

Donc, pour tester la sûreté de la clé, l'émetteur va, après avoir communiqué les modes de polarisation employés pour chaque photon, communiquer aussi la valeur d'un certain nombre de bits[1] pour lesquels les orientations émetteur/récepteur sont les mêmes. Ces bits sont par conséquent "sacrifiés" dans la mesure où ils sont communiqués par un canal non sûr. Si un seul de ces bits change entre l'émetteur et le récepteur, la clé est jetée, et le processus est recommencé.

Distillation de clé

Les erreurs et le bruit de fond ne peuvent jamais être évités totalement. Puisque les erreurs de communication et les effets de l'observation externe ne peuvent pas être distingués, l'émetteur et le récepteur doivent supposer que l'ensemble des incohérences sont dues à l'action d'un espion. Plutôt que de jeter entièrement la clé, il est envisageable d'extraire de celle-ci une sous-clé par la technique dite de "distillation de clé".

La distillation comporte deux parties : la correction d'erreurs et l'augmentcation de la confidentialité.

Pour corriger les erreurs, l'émetteur ou le récepteur envoie des informations complémentaires (par exemple basées sur un code correcteur d'erreurs) permettant à chacun de s'aligner sur les mêmes valeurs. Ces informations sont envoyées publiquement et sont supposées connues de l'espion. Il est par conséquent impératif d'envoyer au minimum d'information complémentaire, juste ce qui est indispensable pour corriger l'ensemble des erreurs.

L'augmentcation de confidentialité est une technique, développée surtout par Ueli Maurer, qui transforme la clé corrigée en une clé secrète plus petite. Les bits de la clé passent au travers d'un algorithme qui répartit l'ignorance de l'espion sur la clé finale. De cette manière, l'espion n'a (quasiment) pas d'information sur elle .

En première approximation, la taille de la clé secrète finale est identique à la taille de la clé avant distillation, diminuée du nombre de bits connus (ou supposés connus) par l'espion sur la ligne quantique, et diminuée du nombre de bits publiés lors de la correction d'erreur.

Bien que l'augmentcation de confidentialité classique est parfois utilisée par les protocoles de Bennett-Brassard et de Ekert, il advient que la cryptographie basée sur l'intrication quantique permet d'utiliser l'augmentcation de confidentialité directement au niveau quantique. Ceci est plus efficace et a d'autres avantages. Surtout, lorsque la technologie sera au point, elle permettra d'utiliser la cryptographie quantique sur des distances arbitrairement grandes en utilisant des stations de répétition quantique le long de la route de communication.

Notes

- ↑ La probabilité de détecter un espion dépend du nombre de bits sacrifiés : la probabilité est de 1 − (3 / 4) n

Liens externes

Recherche sur Amazone (livres) : |

Voir la liste des contributeurs.

La version présentée ici à été extraite depuis cette source le 12/04/2009.

Ce texte est disponible sous les termes de la licence de documentation libre GNU (GFDL).

La liste des définitions proposées en tête de page est une sélection parmi les résultats obtenus à l'aide de la commande "define:" de Google.

Cette page fait partie du projet Wikibis.

Accueil

Accueil Recherche

Recherche Début page

Début page Contact

Contact Imprimer

Imprimer Accessibilité

Accessibilité